Рассмотрим инструменты, с помощью которых ты сможешь собирать информацию по своим жертвам, чтобы определять векторы атак. В IT важно обладать информацией, у кого больше информации тот и победил. Недостаток информации может препятствовать взлому, что непременно плохо. Наверное, первое что я пытаюсь узнать о сайте - это CMS.

CMS - это движек сайта, какая то платформа которая отвечает за обработку, хранение и создание контента. Каждая со своими причудами и уязвимостями и к каждой есть плагины, которые тоже обладают своими уязвимостями, так что при целевых атаках важно знать какой менеджер контента используется. А еще бывают целевые атаки на какой-то движек или, что чаще всего, на определенную версию движка или определенную версию плагина для движка.

Определить CMS бывает как достаточно просто, так и достаточно легко. И инструментов существует множество, рекомендую взглянуть на этот список.

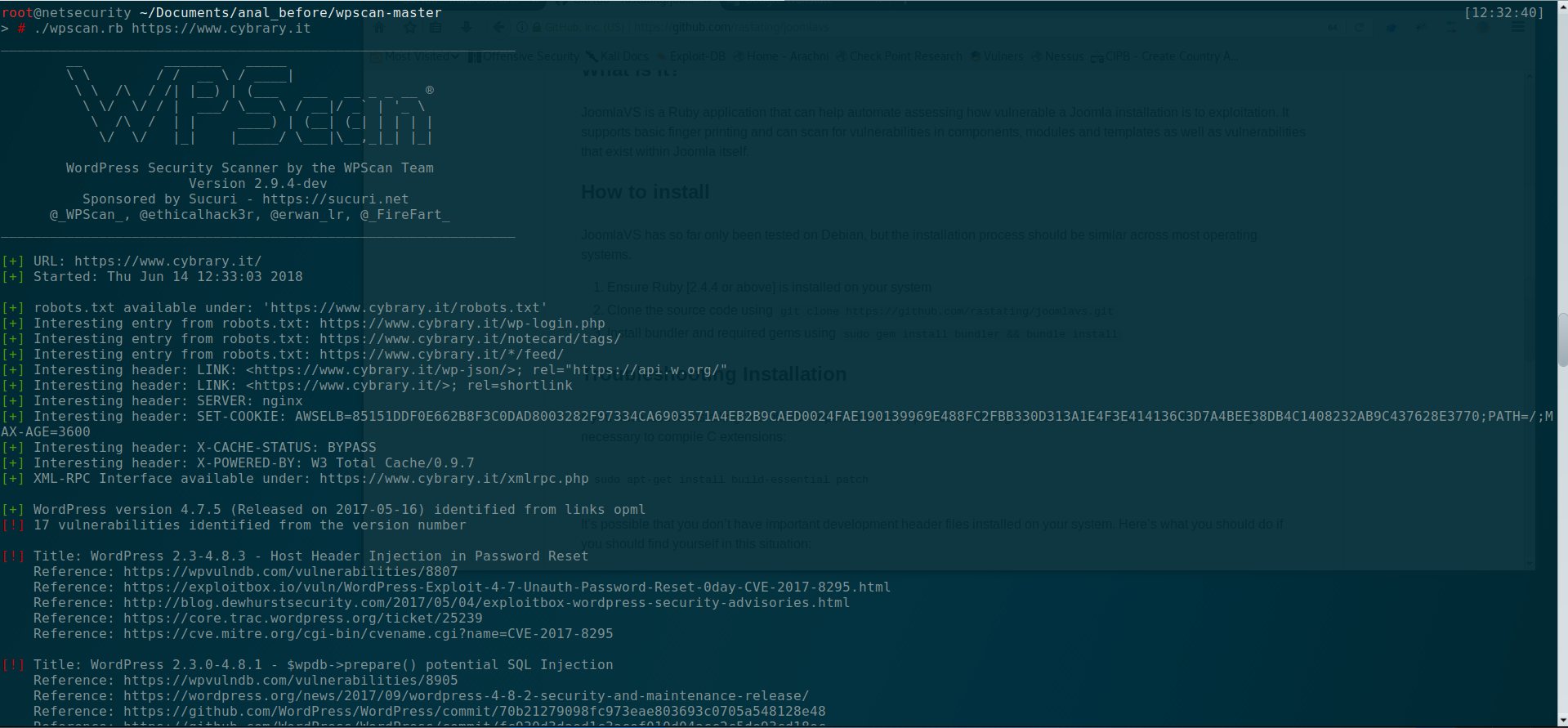

WPScan

Идет в коробке с кали. Собирает информацию по движку и плагинам, и ищет известные уязвимости для найденых версий.

Это не реклама сайта, он сам загуглися

Собирает достаточно много полезной информации и дает ссылки на описание уязвимостей. Т.е. вот как ты увидишь из результатов сканирования, теперь можно выбрать чтонибудь интересное и попробовать пробиться на сайт. Например протестировать потенциальную скулю

Title: WordPress 2.3.0-4.8.1 - $wpdb->prepare() potential SQL Injection

Reference: https://wpvulndb.com/vulnerabilities/8905

Reference: https://wordpress.org/news/2017/09/wordpress-4-8-2-security-and-maintenance-release/

Reference: https://github.com/WordPress/WordPress/commit/70b21279098fc973eae803693c0705a548128e48

Reference: https://github.com/WordPress/WordPress/commit/fc930d3daed1c3acef010d04acc2c5de93cd18ec

Или посмотреть как проэексплуатировать

Title: WP Job Manager <= 1.26.1 - Unauthenticated Arbitrary File Upload

Reference: https://wpvulndb.com/vulnerabilities/8908

Reference: https://packetstormsecurity.com/files/137866/WordPress-WP-Job-Manager-1.25-Shell-Upload.html

Reference: https://www.pluginvulnerabilities.com/2017/07/13/image-upload-capability-in-wordpress-plugin-being-abused/

Reference: https://wordpress.org/support/topic/wp-job-manager-1-26-2-released/

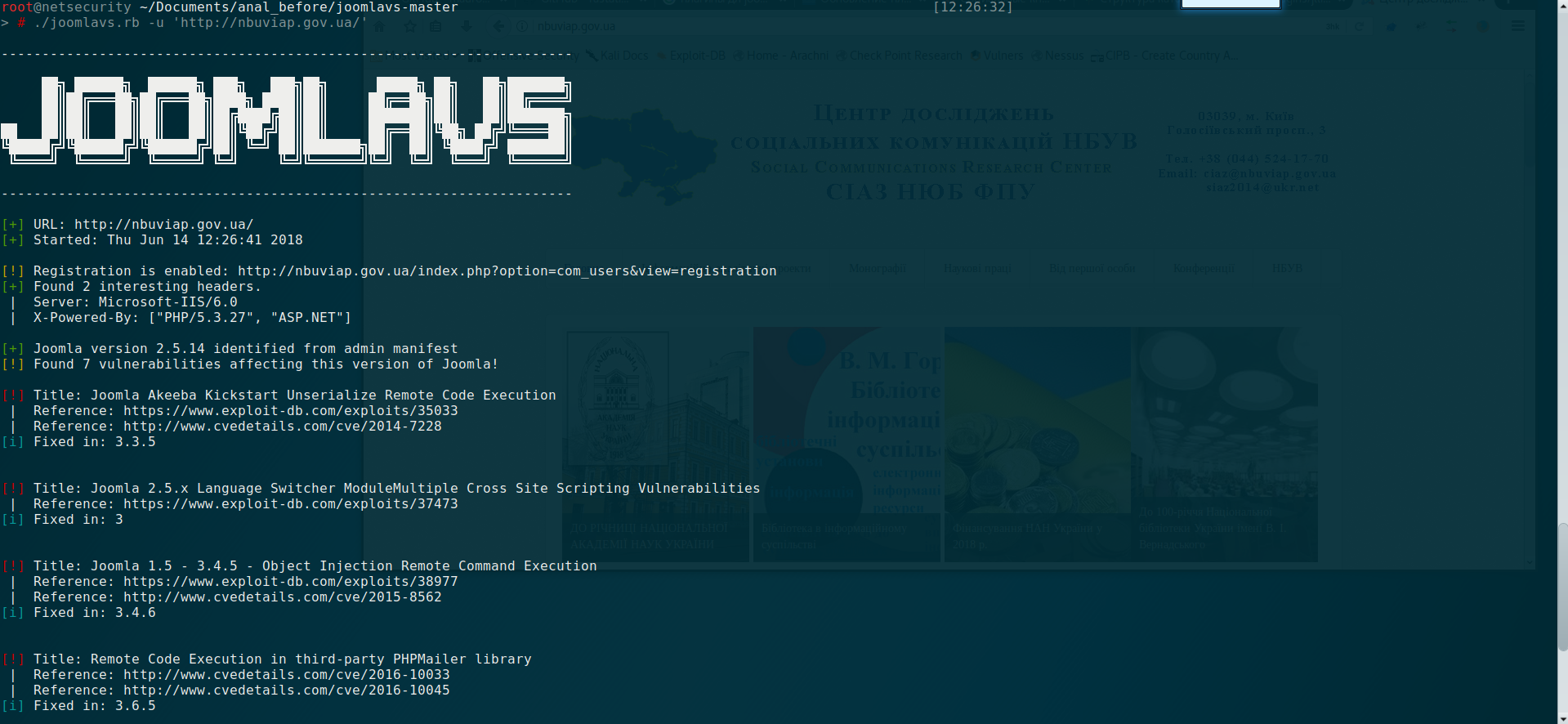

JoomlaVS

Такой же как и впскан, только для джумлы. Не идет в комплекте поэтому нужно качать и ставить. Ставишь зависимости

Переходишь в каталог с joomlavs и устанавливаешь

Теперь можно запускать

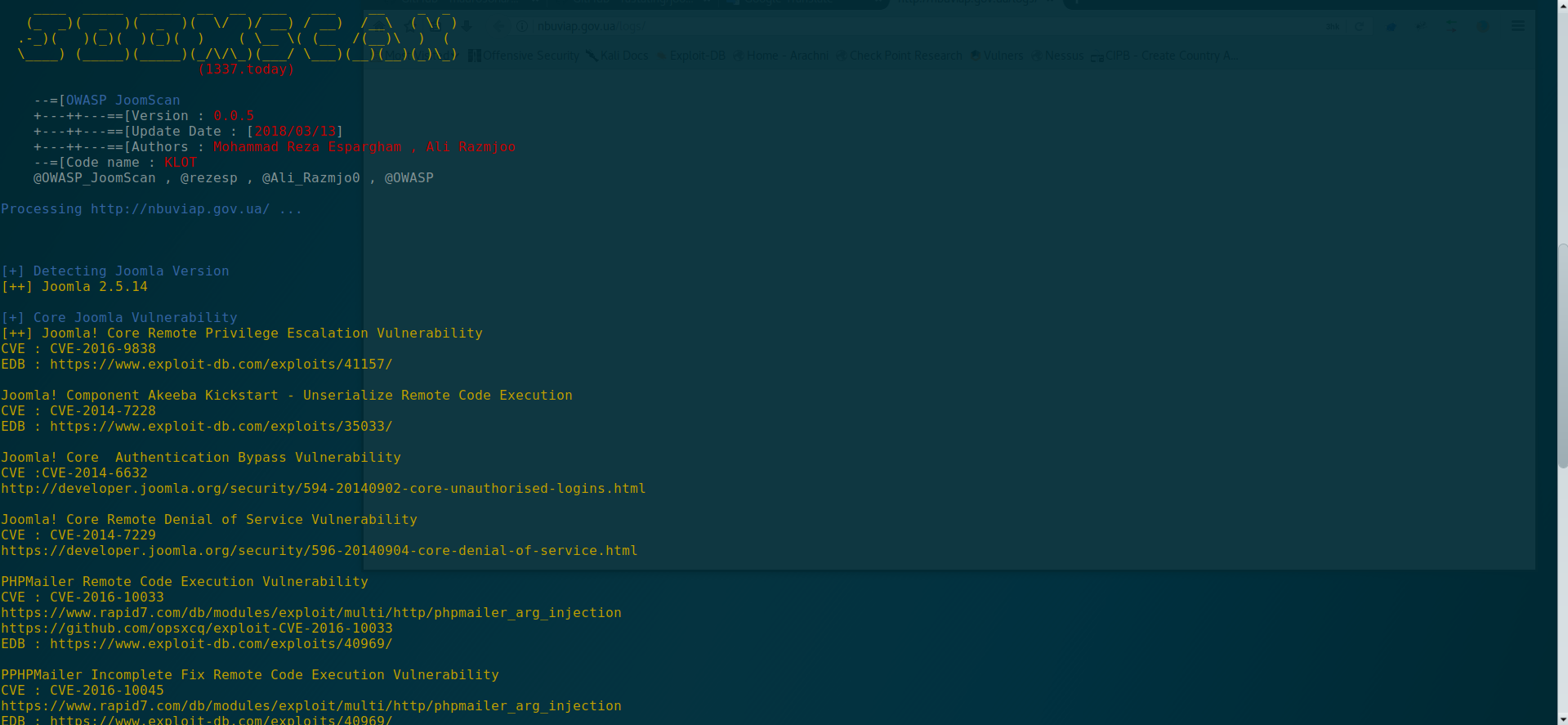

JoomlaScan

Если тебя смущает, что JoomlaVS давно не обновлялся, можешь воспользоваться JoomlaScan, которой также хорош и идет в комплекте с Кали

Рассказывать тут тоже особо нечего, также ищет установленные плагины и уязвимости под них, в догонку смотрит логи, файлы бекапов, конфиги и просто интересные ссылки. Также от OWASP есть еще VBScan

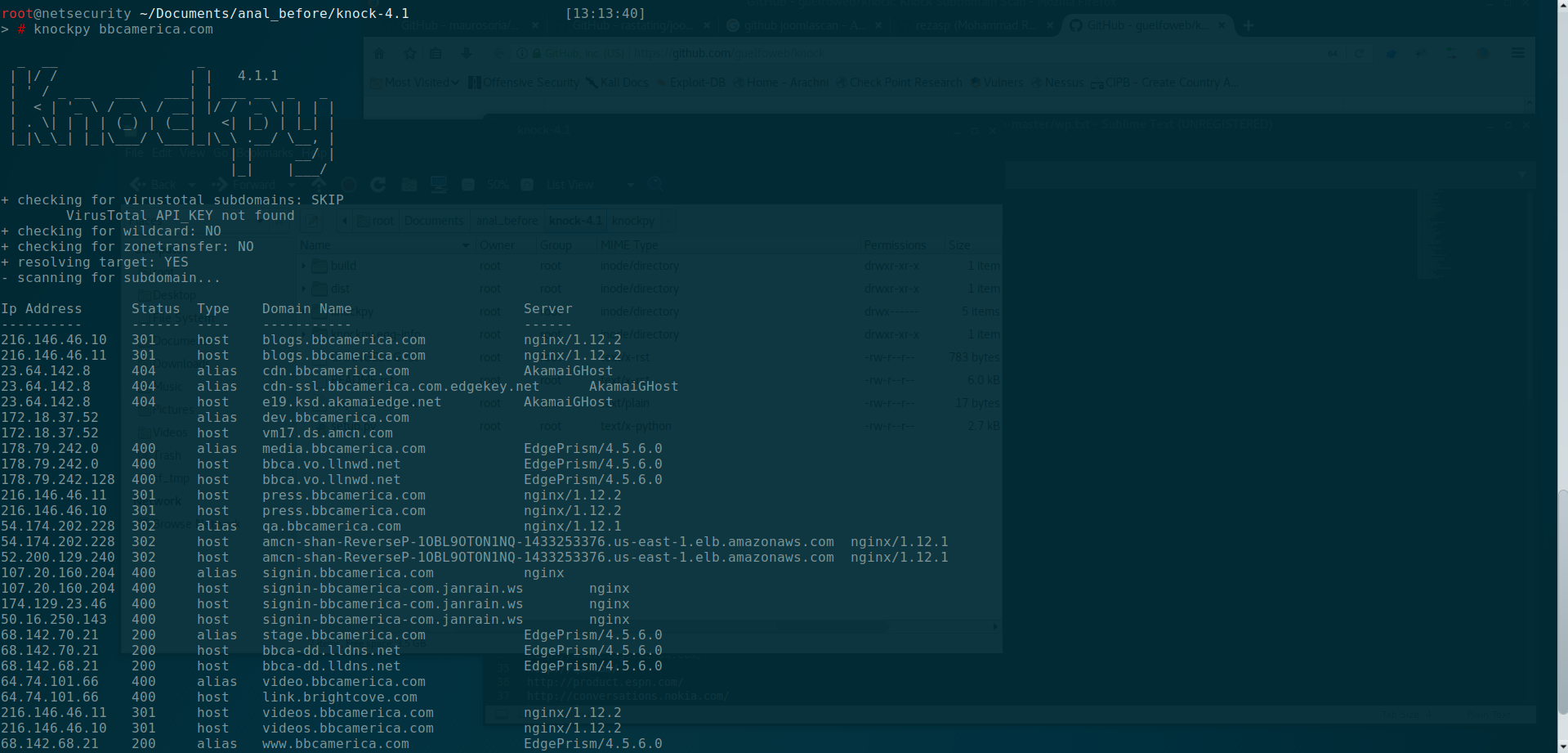

Knockpy

А что делать когда не удалось определить CMS или не нашлось никаких дыр. Тогда можно узнать какие суб-домены имеет сайт. Суб домены это домены выше второго уровня. Например домен com - это домен первого уровня и по этому домену доступен сайт

А домен `google.com` - это домен второго уровня, уровни считаются справа на лево. Как ты наверное уже понял, домен `sub.google.com` принадлежит `google.com` и получив доступ на `sub.google.com`, при определенных обстоятельствах, ты можешь получить и `google.com` тоже, и наоборот. Под определенными обстоятельствами я подразумеваю: нахождение обоих сайтов на одном физическом сервере, неправильную настройку прав на сервере или ты каким то образом повысишь привелегии.

Ставится через setup.py

После чего доступен в системе и запускается по команде:

Отсюда уже можно стартовать, пробуя пробиться через поддомен. Еще одна интересная фишка субдоменов - это когда компании регистрируют их и забывают, срок регистрации выходит и субдомен освобождается. Тогда ты можешь зарегестрировать этот субдомен и повесить на него фишинговый сайт, что повысит доверие потенциальных жертв. Также можно отправлять и письма с этого субдомена, как он самой компании которой должен был принадлежать этот самый субдомен.

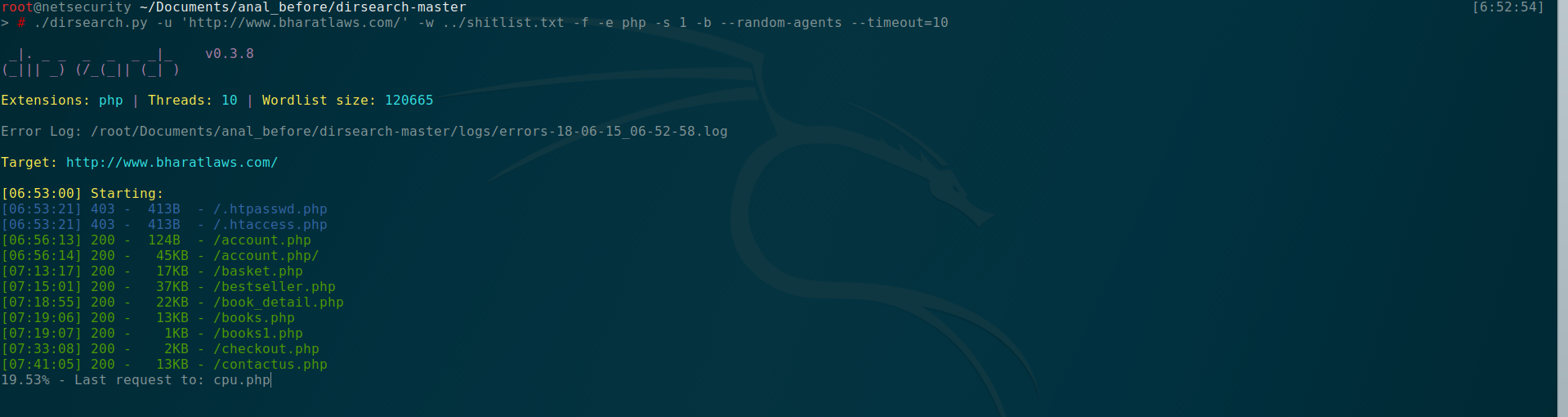

DirSearch

Когда у тебя на руках будет логин и пароль от админки сайта или если у тебя появится желаение брутануть админку, в первую очередь тебе нужно найти эту самую админку, а для этого требуется брутануть директирии сайта. DirSearch отличный инструмент для брута директорий.

Для поиска тебе потребуется список возможных директорий, который ты можешь найти в фазинг листах. Ключ -f принудительно будет добавлять расширение, указанное для аргумента -e, для строк без слеша на конце. Работает на третьем пайтоне и не имеет зависимотей, во всяком случае у меня завелся сразу.

IP адрес

Очень часто на серверах настраивается Cloudfire для дополнительной защиты сайта от сканирований и дидоса. Определить наличие клауда можно по заголовкам ответа сервера, например

HTTP/2.0 200 OK

content-type: text/html; charset=windows-1251

vary: Accept-Encoding

strict-transport-security: max-age=63072000

x-content-type-options: nosniff

x-frame-options: SAMEORIGIN

expect-ct: max-age=604800, report-uri="https://report-uri.cloudflare.com/cdn-cgi/beacon/expect-ct"

server: cloudflare

cf-ray: 42b4f64b9bee272c-FRA

content-encoding: br

X-Firefox-Spdy: h2

Вот пример ответа сервера за клаудом, видно, да? Так вот, если мы будем выполнять ping или сканирование Nmap или просто попробуем обратиться к IP то пакет будет направлен на клауд. Клауд выступает в качестве прозрачного прокси сервера.

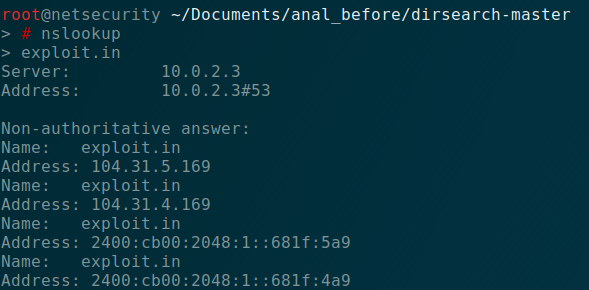

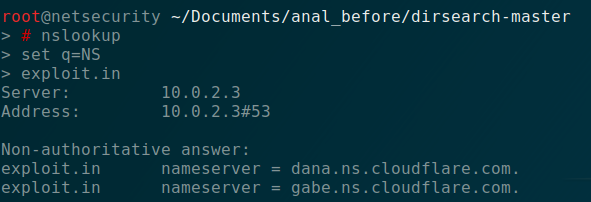

Вот например nslookup показывает нам IP адреса для домена exploit.in. А теперь посмотрим на NS записи этого домена

Видно, что домен привязан к NS от клауда. А мы знаем, что клауд вяжет домен к своим IP адресам, которые и выступают как прокси, скрывая он нас реальный IP сайта. Я давал пару ссылок где можно попробовать найти IP сайта за клаудом. Также есть возможность поиска историю изменения IP для домена ТУТ и ТУТ. Есть еще вариант написать в форму обратной связи, если на сервере стоит почта, то отправленное нам письмо в заголовках будет содержать реальный IP сервера. Не то чтобы там будет заголовок "Server IP without Cloudfire" и сам адрес, там просто будет набор IP адресов всех серверов через которые прошло сообщение и вот среди них, возможно будет IP жертвы. Еще как вариант - это просмотр MX записей для домена. Т.е. если на сервере стоит почта, то он имеет MX записи которые могу выдать реальный IP. Вариантов тут много на самом деле, все зависит от оплошности сисадмина.

Nmap

Если тебе удастся узнать IP адрес сервера, то пришло время запускать сканер портов. Обязательно при этом заюзать плагин vulners. Инструкция по установке проста, нужно скачать NSE скрипт и сунуть в папку со своими скриптами для Nmap. После этого он будет доступен по имени, как показано на скринах на странице гитхаба.

Да, написано тут не много, потому что каждый софт имеет документацию и описание, копировать сюда которое не имеет смысла. Получив всю возможную информацию можно составлять возможные векторы для атаки и начать действовать.